Výzkumný tým společnosti Check Point varuje před známou zranitelností CVE-2020-8913, která se stále ukrývá v mnoha aplikacích na Google Play. Hackeři mohou s její pomocí vkládat škodlivé kódy do zranitelných aplikací a špehovat uživatele nebo krást data a finance.

Výzkumníci z Check Pointu potvrdili, že oblíbené aplikace v obchodě Google Play jsou i nadále zranitelné a obsahují známou chybu CVE-2020-8913, kvůli které zůstávají v ohrožení stovky milionů uživatelů používajících zařízení se systémem Android. Útočníci totiž mohou vložit škodlivý kód do zranitelných aplikací a získat přístup ke všem zdrojům hostitelské aplikace.

Zranitelnost souvisí s oblíbenou knihovnou Google Play Core, která vývojářům umožňuje zasílat aktualizace a moduly s novými funkcemi v rámci aplikace. Zneužití by útočníkům umožnilo přidat spustitelné moduly do aplikací využívajících tuto knihovnu a spustit v nich libovolný kód. Útočník, který má v zařízení oběti nainstalovanou aplikaci s malwarem, by mohl ukrást soukromé informace uživatelů, jako jsou přihlašovací údaje, hesla, finanční informace nebo zprávy.

Vina už není na straně Googlu, ale u vývojářů

Google vyhodnotil závažnost zranitelnosti jako 8,8 z 10 a vydal záplatu 6. dubna 2020. Vývojáři ovšem musí aktualizovanou knihovnu nahrát do svých aplikací. Check Point náhodně vybral několik velmi rozšířených aplikací a zjistil, že zranitelnost může stále ještě napáchat mnoho škod.

Zranitelné aplikace

V průběhu září používalo 13 % Google Play aplikací analyzovaných Check Pointem knihovnu Google Play Core a 8 % z těchto aplikací mělo i nadále zranitelnou verzi. Zranitelné jsou například:

- Komunikační platforma Viber

- Oblíbená cestovní aplikace Booking

- Podniková aplikace Cisco Teams

- Mapy a navigace Yango Pro (Taximeter), Moovit

- Seznamovací aplikace Grindr, OKCupid, Bumble

- Webový prohlížeč Edge od Microsoftu (verze 45.09.4.5083)

- Nástroje Xrecorder, PowerDirector

Před zveřejněním analýzy Check Point informoval vývojáře aplikací o nutnosti aktualizovat knihovnu. Aplikace Viber a Booking byly po upozornění ihned opraveny. Poměrně překvapivé je, že Microsoft u svého prohlížeče Edge knihovnu doposud nedokázal aktualizovat.

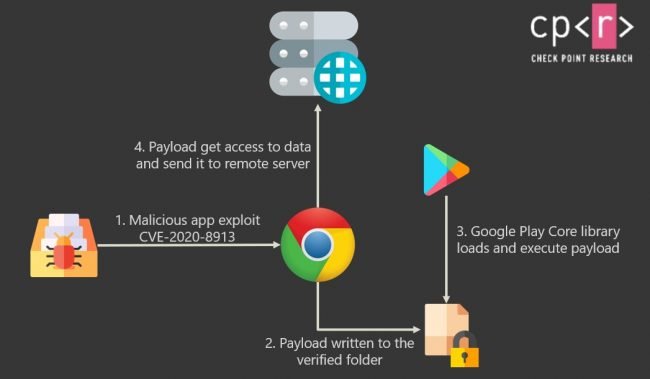

Jak útok probíhá?

- Uživatel nainstaluje škodlivou aplikaci.

- Škodlivá aplikace zneužije aplikaci se zranitelnou verzí knihovny Google Play Core (GPC).

- GPC zpracuje a načte škodlivý kód a spustí útok.

- Hacker získá přistupovat ke všem zdrojům hostitelské aplikace.

Ukázka útoku na aplikaci Google Chrome

Pro ukázku útoku na konkrétní aplikaci použil Check Point zranitelnou verzi aplikace Google Chrome. Hackeři mohou použít cookies k narušení bezpečnosti dalších služeb, jako je například DropBox. Jakmile je škodlivý kód vložen do prohlížeče Google Chrome, získá útočník přístup ke cookies, historii a záložkám nebo správě hesel.

„Odhadujeme, že stovky milionů uživatelů Androidu jsou v ohrožení. Ačkoli Google implementoval záplatu, mnoho aplikací stále ještě používá zastaralé knihovny Play Core. Zranitelnost CVE-2020-8913 je velmi nebezpečná. Pokud ji útočníci zneužijí, mohou spustit kód v populárních aplikacích a získat stejný přístup jako zranitelná aplikace. Hrozí tedy například krádeže dvoufaktorových autentizačních kódů nebo přihlašovacích údajů, špehování uživatelů a jejich aktivit na sociálních sítích nebo odposlouchávání komunikace v chatovacích aplikacích. Záleží jen na fantazii hackerů, jak se rozhodnou zranitelnost zneužít,“ říká Petr Kadrmas, Security Engineer Eastern Europe v kyberbezpečnostní společnosti Check Point.